🔔 Quand les LLM aident les experts en cybersécurité

Toute l’actu cyber de la semaine, présentée par un expert. Cette semaine on revient sur deux projets utilisant les LLM pour améliorer la détection de vulnérabilités et l'attaque de Polyfill...

Project Zero explose l’évaluation CyberSecEval2

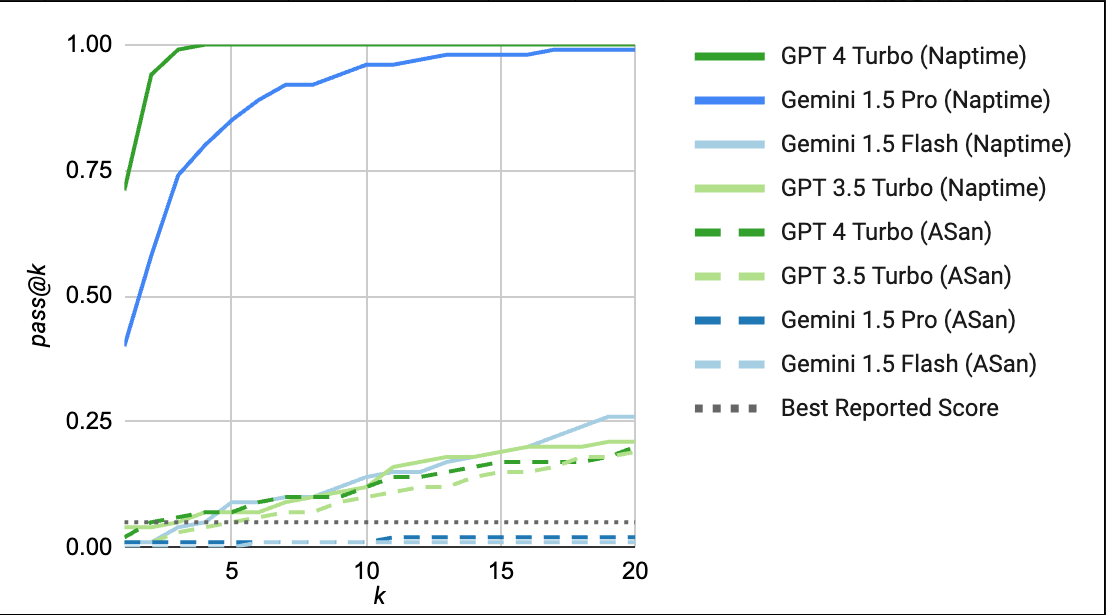

Project Zero est une équipe de Google qui détecte les vulnérabilités dans les projets OpenSource et les attaques sur le web publique. Elle a développé un framework à partir de code Python et de LLM pour l’aider à détecter plus facilement des vulnérabilités. L’évaluation CyberSecEval publié par Meta en 2023, vise a évaluer la maturité d’une Intelligence Artificielle à trouver des failles dans le code source fournis.

Jusqu’à présent les résultats ne dépassaient pas les 25% de réussite. Avec le framework Naptime (nom du projet des équipes de Google), le score arrive à 100% de réussite avec un peu d’entrainement sur l’IA.

Pourquoi c’est important ?

En réussissant 100% des challenges de CyberSecEval, on peut imaginer que l’algorithme pourra à terme remplacer les outils de SAST ou DAST. Il permettra ainsi aux chercheurs de trier les faux positifs mais également de faire plus de scan sur tous les projets. De plus l’outil est assez performant pour expliquer ses résultats. Il sera l’outil pour tous les chercheurs de vulnérabilités dans le futur.

Ce LLM génère automatiquement les règles de détection

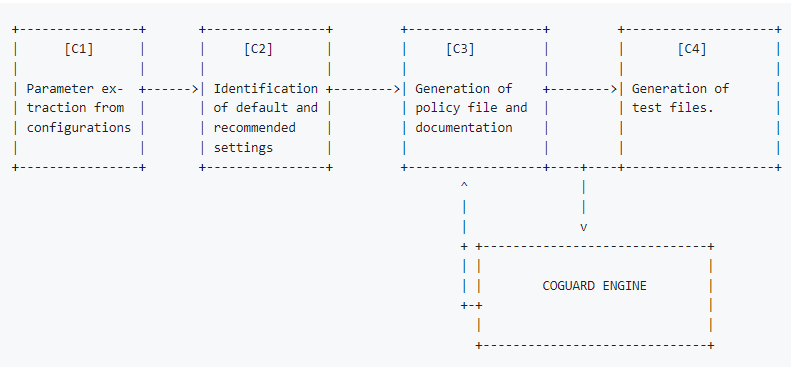

Les équipes de Coguardio ont développé un LLM qui génère automatiquement les règles pour un scanner de vulnérabilités. L’outil va lire la documentation des produits pour identifier les paramètres et leurs valeurs recommandés. Il va ensuite créer une règle au format OpenPolicy.

Pourquoi c’est important ?

Les scanners de vulnérabilités fonctionnent avec des règles de détection. Elles sont éditées par des chercheurs en vulnérabilités ou bien par les éditeurs du scanneurs. Il faut donc plusieurs jours de travail pour mettre en oeuvre une nouvelle règle, éviter les faux positifs et la rendre accessible sur le plus de produit possible. En automatisant le processus sur les règles de configuration de base, l’outil va permettre de limiter les erreurs de configuration ou de durcissement lors de la mise en production.

Un développeur refuse de mettre à jour sa bibliothèque

Vulnérabilité dans la distribution de code javascript à cause de Polyfill

👉 A la semaine prochaine pour d’autres actus cyber !